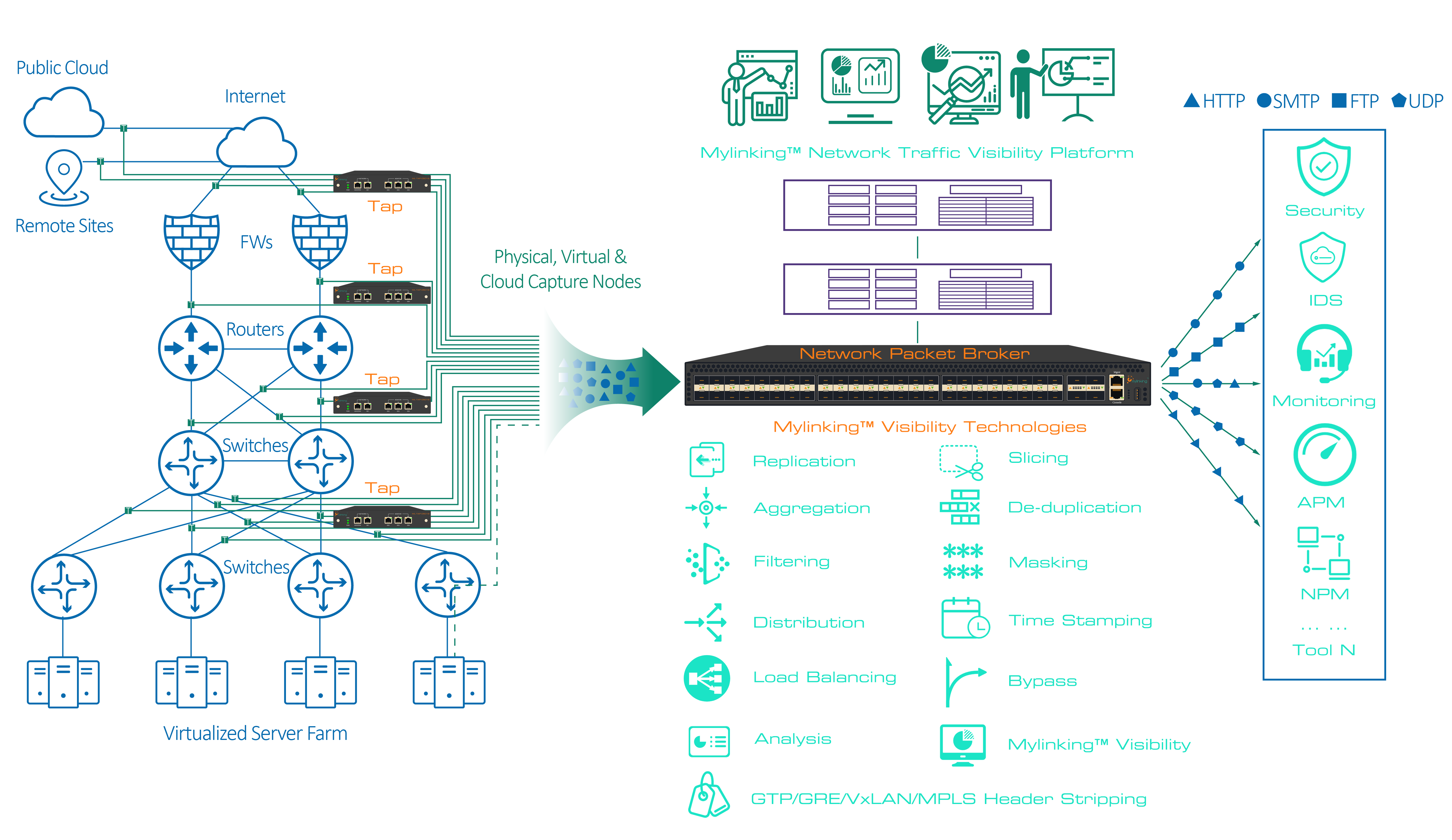

I dagens komplexa, snabba och ofta krypterade nätverksmiljöer är det av största vikt att uppnå omfattande insyn för säkerhet, prestandaövervakning och efterlevnad.Nätverkspaketmäklare (NPB)har utvecklats från enkla TAP-aggregatorer till sofistikerade, intelligenta plattformar som är avgörande för att hantera floden av trafikdata och säkerställa att övervaknings- och säkerhetsverktyg fungerar effektivt. Här är en detaljerad titt på deras viktigaste applikationsscenarier och lösningar:

Kärnproblem som NPB:er löser:

Moderna nätverk genererar enorma trafikvolymer. Att ansluta kritiska säkerhets- och övervakningsverktyg (IDS/IPS, NPM/APM, DLP, forensics) direkt till nätverkslänkar (via SPAN-portar eller TAP) är ineffektivt och ofta ogenomförbart på grund av:

1. Verktygsöverbelastning: Verktyg översvämmas med irrelevant trafik, vilket leder till att paket tappas och hot försvinner.

2. Verktygsineffektivitet: Verktyg slösar resurser på att bearbeta duplicerade eller onödiga data.

3. Komplex topologi: Distribuerade nätverk (datacenter, moln, filialkontor) gör centraliserad övervakning utmanande.

4. Krypteringsblinda fläckar: Verktyg kan inte inspektera krypterad trafik (SSL/TLS) utan dekryptering.

5. Begränsade SPAN-resurser: SPAN-portar förbrukar switchresurser och kan ofta inte hantera trafik med full linjehastighet.

NPB-lösning: Intelligent trafikmedling

NPB:er sitter mellan nätverkets TAP:er/SPAN-portar och övervaknings-/säkerhetsverktygen. De fungerar som intelligenta "trafikpoliser" och utför:

1. Aggregering: Kombinera trafik från flera länkar (fysiska, virtuella) till konsoliderade flöden.

2. Filtrering: Vidarebefordra selektivt endast relevant trafik till specifika verktyg baserat på kriterier (IP/MAC, VLAN, protokoll, port, applikation).

3. Lastbalansering: Fördela trafikflöden jämnt över flera instanser av samma verktyg (t.ex. klustrade IDS-sensorer) för skalbarhet och motståndskraft.

4. Deduplicering: Eliminera identiska kopior av paket som fångats på redundanta länkar.

5. Paketdelning: Avkorta paket (ta bort nyttolast) samtidigt som rubrikerna bevaras, vilket minskar bandbredden för verktyg som bara behöver metadata.

6. SSL/TLS-dekryptering: Avsluta krypterade sessioner (med nycklar), presentera klartexttrafik för inspektionsverktyg och kryptera sedan om.

7. Replikering/Multicasting: Skicka samma trafikström till flera verktyg samtidigt.

8. Avancerad bearbetning: Metadatautvinning, flödesgenerering, tidsstämpling, maskering av känsliga data (t.ex. PII).

Hitta här för att veta mer om den här modellen:

Mylinking™ Nätverkspaketmäklare (NPB) ML-NPB-3440L

16*10/100/1000M RJ45, 16*1/10GE SFP+, 1*40G QSFP och 1*40G/100G QSFP28, max 320Gbps

Detaljerade applikationsscenarier och lösningar:

1. Förbättrad säkerhetsövervakning (IDS/IPS, NGFW, hotinformation):

○ Scenario: Säkerhetsverktyg överbelastas av stora volymer öst-västlig trafik i datacentret, vilket leder till att paket tappas och hot om sidledsförflyttning missas. Krypterad trafik döljer skadliga nyttolaster.

○ NPB-lösning:Aggregerad trafik från kritiska länkar inom DC.

* Använd detaljerade filter för att endast skicka misstänkta trafiksegment (t.ex. icke-standardiserade portar, specifika delnät) till IDS.

* Lastbalans över ett kluster av IDS-sensorer.

* Utför SSL/TLS-dekryptering och skicka klartexttrafik till IDS/Threat Intel-plattformen för djupgående inspektion.

* Deduplicera trafik från redundanta sökvägar.Resultat:Högre hotdetekteringsgrad, minskade falska negativa resultat, optimerat IDS-resursutnyttjande.

2. Optimering av prestandaövervakning (NPM/APM):

○ Scenario: Verktyg för nätverksprestandaövervakning har svårt att korrelera data från hundratals spridda länkar (WAN, filialkontor, moln). Fullständig paketinsamling för APM är för kostsamt och bandbreddsintensivt.

○ NPB-lösning:

* Aggregera trafik från geografiskt spridda TAP:er/SPAN:er till en centraliserad NPB-struktur.

* Filtrera trafik för att endast skicka applikationsspecifika flöden (t.ex. VoIP, kritisk SaaS) till APM-verktyg.

* Använd paketdelning för NPM-verktyg som primärt behöver flödes-/transaktionstidsdata (headers), vilket drastiskt minskar bandbreddsförbrukningen.

* Replikera strömmar av nyckeltal för prestanda till både NPM- och APM-verktyg.Resultat:Holistisk, korrelerad prestandasyn, minskade verktygskostnader, minimerad bandbreddsoverhead.

3. Molnsynlighet (offentlig/privat/hybrid):

○ Scenario: Brist på inbyggd TAP-åtkomst i publika moln (AWS, Azure, GCP). Svårigheter att fånga och dirigera trafik från virtuella maskiner/containrar till säkerhets- och övervakningsverktyg.

○ NPB-lösning:

* Distribuera virtuella NPB:er (vNPB:er) i molnmiljön.

* vNPB:er använder virtuell switchtrafik (t.ex. via ERSPAN, VPC-trafikspegling).

* Filtrera, aggregera och lastbalansera molntrafik från öst till väst och nord till syd.

* Tunnla relevant trafik säkert tillbaka till lokala fysiska NPB:er eller molnbaserade övervakningsverktyg.

* Integrera med molnbaserade synlighetstjänster.Resultat:Konsekvent säkerhetsställning och prestandaövervakning i hybridmiljöer, vilket övervinner begränsningar i molnsynlighet.

4. Förebyggande av dataförlust (DLP) och efterlevnad:

○ Scenario: DLP-verktyg behöver inspektera utgående trafik för känsliga data (PII, PCI) men översvämmas av irrelevant intern trafik. Efterlevnad kräver övervakning av specifika reglerade dataflöden.

○ NPB-lösning:

* Filtrera trafik för att endast skicka utgående flöden (t.ex. avsedda för internet eller specifika partners) till DLP-motorn.

* Tillämpa djup paketinspektion (DPI) på NPB:n för att identifiera flöden som innehåller reglerade datatyper och prioritera dem för DLP-verktyget.

* Maskera känsliga uppgifter (t.ex. kreditkortsnummer) i paketföreskicka till mindre kritiska övervakningsverktyg för efterlevnadsloggning.Resultat:Effektivare DLP-drift, minskade falska positiva resultat, effektiviserad efterlevnadsgranskning, förbättrad datasekretess.

5. Nätverksforensik och felsökning:

○ Scenario: Att diagnostisera ett komplext prestandaproblem eller intrång kräver fullständig paketregistrering (PCAP) från flera punkter över tid. Att utlösa registreringar manuellt är långsamt; att lagra allt är opraktiskt.

○ NPB-lösning:

* NPB:er kan buffra trafik kontinuerligt (med linjehastighet).

* Konfigurera utlösare (t.ex. specifikt feltillstånd, trafiktopp, hotvarning) på NPB:n för att automatiskt fånga relevant trafik till en ansluten paketinsamlingsenhet.

* Förfiltrera trafiken som skickas till inspelningsenheten för att endast lagra det som är nödvändigt.

* Replikera den kritiska trafikströmmen till inspelningsenheten utan att påverka produktionsverktygen.Resultat:Snabbare medeltid till lösning (MTTR) för avbrott/intrång, riktade kriminaltekniska fångster, minskade lagringskostnader.

Implementeringsöverväganden och lösningar:

○Skalbarhet: Välj NPB:er med tillräcklig porttäthet och dataflöde (1/10/25/40/100GbE+) för att hantera nuvarande och framtida trafik. Modulära chassin ger ofta den bästa skalbarheten. Virtuella NPB:er skalas elastiskt i molnet.

○Motståndskraft: Implementera redundanta NPB:er (HA-par) och redundanta sökvägar till verktyg. Säkerställ tillståndssynkronisering i HA-inställningar. Utnyttja NPB-belastningsbalansering för verktygsmotståndskraft.

○Hantering och automatisering: Centraliserade hanteringskonsoler är avgörande. Leta efter API:er (RESTful, NETCONF/YANG) för integration med orkestreringsplattformar (Ansible, Puppet, Chef) och SIEM/SOAR-system för dynamiska policyändringar baserade på aviseringar.

○Säkerhet: Säkra NPB-hanteringsgränssnittet. Kontrollera åtkomsten noggrant. Om trafik dekrypteras, säkerställa strikta nyckelhanteringspolicyer och säkra kanaler för nyckelöverföring. Överväg att maskera känsliga data.

○Verktygsintegration: Säkerställ att NPB stöder den verktygsanslutning som krävs (fysiska/virtuella gränssnitt, protokoll). Verifiera kompatibilitet med specifika verktygskrav.

Så,Nätverkspaketmäklareär inte längre valfria lyxvaror; de är grundläggande infrastrukturkomponenter för att uppnå handlingsbar nätverksinsynlighet i modern tid. Genom att intelligent aggregera, filtrera, lastbalansera och bearbeta trafik, ger NPB:er säkerhets- och övervakningsverktyg möjlighet att fungera med maximal effektivitet och ändamålsenlighet. De bryter ner synlighetssilos, övervinner utmaningarna med skalning och kryptering och ger i slutändan den tydlighet som behövs för att säkra nätverk, säkerställa optimal prestanda, uppfylla efterlevnadskrav och snabbt lösa problem. Att implementera en robust NPB-strategi är ett avgörande steg mot att bygga ett mer observerbart, säkert och motståndskraftigt nätverk.

Publiceringstid: 7 juli 2025