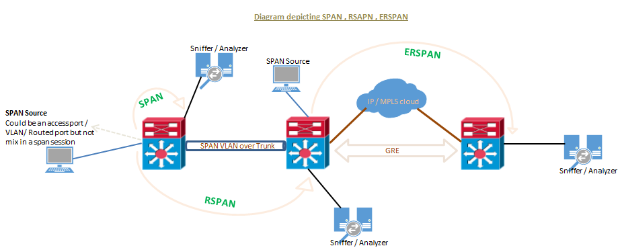

SPAN, RSPAN och ERSPAN är tekniker som används i nätverk för att fånga och övervaka trafik för analys. Här är en kort översikt över var och en:

SPAN (Switched Port Analyzer)

Syfte: Används för att spegla trafik från specifika portar eller VLAN på en switch till en annan port för övervakning.

Användningsfall: Idealisk för lokal trafikanalys på en enda switch. Trafiken speglas till en angiven port där en nätverksanalysator kan fånga den.

RSPAN (fjärrstyrd SPAN)

Syfte: Utökar SPAN-funktioner över flera switchar i ett nätverk.

Användningsfall: Möjliggör övervakning av trafik från en switch till en annan via en trunk-länk. Användbart för scenarier där övervakningsenheten finns på en annan switch.

ERSPAN (Inkapslad fjärrstyrd SPAN)

Syfte: Kombinerar RSPAN med GRE (Generic Routing Encapsulation) för att inkapsla den speglade trafiken.

Användningsfall: Möjliggör övervakning av trafik över routade nätverk. Detta är användbart i komplexa nätverksarkitekturer där trafik behöver samlas in över olika segment.

Switch Port Analyzer (SPAN) är ett effektivt och högpresterande trafikövervakningssystem. Det dirigerar eller speglar trafik från en källport eller ett VLAN till en destinationsport. Detta kallas ibland för sessionsövervakning. SPAN används för att felsöka anslutningsproblem och beräkna nätverksanvändning och prestanda, bland annat. Det finns tre typer av SPAN som stöds på Cisco-produkter …

a. SPAN eller lokal SPAN.

b. Fjärrstyrt SPAN (RSPAN).

c. Inkapslad fjärrstyrd SPAN (ERSPAN).

Att veta: "Mylinking™ nätverkspaketmäklare med SPAN-, RSPAN- och ERSPAN-funktioner"

SPAN / trafikspegling / portspegling används för många ändamål, nedan följer några.

- Implementering av IDS/IPS i promiskuöst läge.

- Lösningar för inspelning av VoIP-samtal.

- Skäl för säkerhetsefterlevnad för att övervaka och analysera trafik.

- Felsökning av anslutningsproblem, övervakning av trafik.

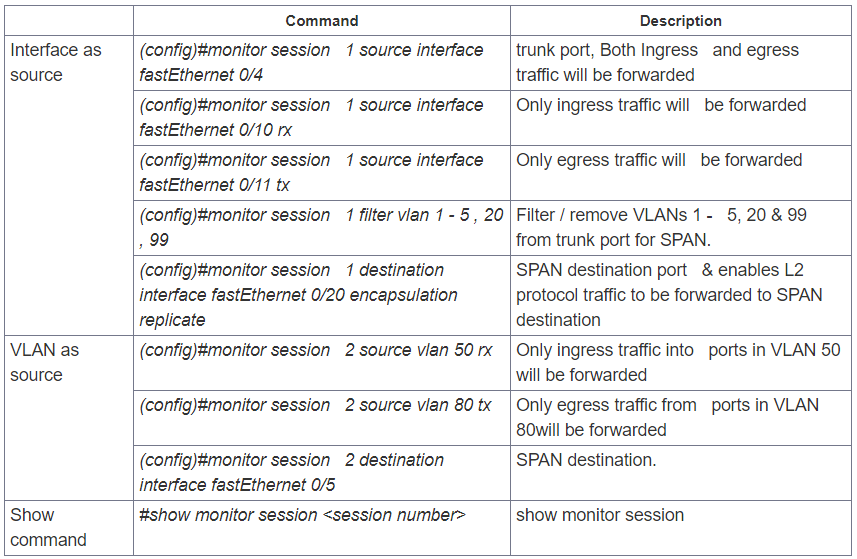

Oavsett vilken SPAN-typ som körs kan SPAN-källan vara vilken typ av port som helst, dvs. en routad port, fysisk switchport, en accessport, trunk, VLAN (alla aktiva portar övervakas av switchen), en EtherChannel (antingen en port eller hela port-kanal-gränssnitt) etc. Observera att en port konfigurerad för SPAN-destination INTE KAN vara en del av ett SPAN-käll-VLAN.

SPAN-sessioner stöder övervakning av ingående trafik (ingående SPAN), utgående trafik (egress SPAN) eller trafik som flyter i båda riktningarna.

- Ingress SPAN (RX) kopierar trafik som tas emot av källportarna och VLAN:erna till destinationsporten. SPAN kopierar trafiken före eventuella ändringar (till exempel före VACL- eller ACL-filter, QoS eller ingress- eller egress-polisering).

- Egress SPAN (TX) kopierar trafik som överförs från källportarna och VLAN till destinationsporten. All relevant filtrering eller modifiering via VACL- eller ACL-filter, QoS eller ingress- eller egress-övervakningsåtgärder vidtas innan switchen vidarebefordrar trafik till SPAN-destinationsporten.

- När nyckelordet both används kopierar SPAN nätverkstrafiken som tas emot och överförs av källportarna och VLAN:erna till destinationsporten.

- SPAN/RSPAN ignorerar vanligtvis CDP-, STP-, BPDU-, VTP-, DTP- och PAgP-ramar. Dessa trafiktyper kan dock vidarebefordras om kommandot encapsulation replicate är konfigurerat.

SPAN eller lokalt SPAN

SPAN speglar trafik från ett eller flera gränssnitt på switchen till ett eller flera gränssnitt på samma switch; därför kallas SPAN oftast för LOCAL SPAN.

Riktlinjer eller begränsningar för lokalt SPAN:

- Både Layer 2-switchade portar och Layer 3-portar kan konfigureras som käll- eller destinationsportar.

- Källan kan vara antingen en eller flera portar eller ett VLAN, men inte en blandning av dessa.

- Trunkportar är giltiga källportar blandade med icke-trunkkällportar.

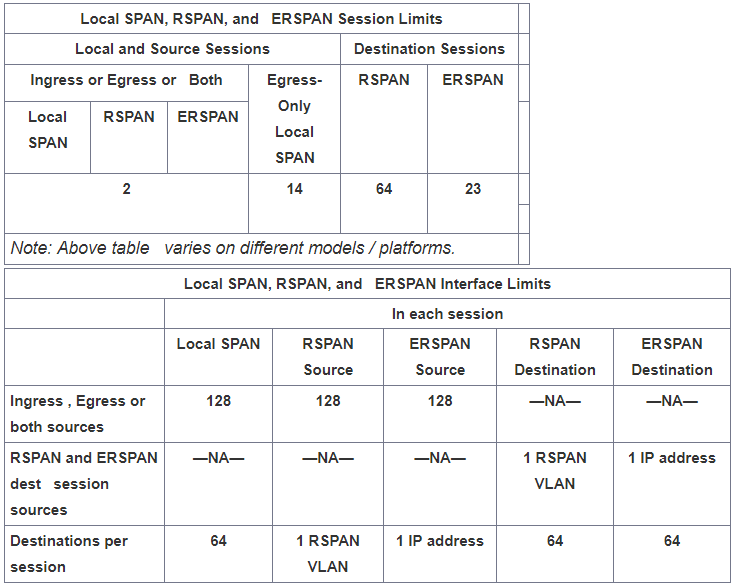

- Upp till 64 SPAN-destinationsportar kan konfigureras på en switch.

- När vi konfigurerar en destinationsport skrivs dess ursprungliga konfiguration över. Om SPAN-konfigurationen tas bort återställs den ursprungliga konfigurationen på den porten.

- När en destinationsport konfigureras tas porten bort från alla EtherChannel-paket om det var en del av ett sådant. Om det var en routad port åsidosätter SPAN-destinationskonfigurationen den routade portkonfigurationen.

- Destinationsportar stöder inte portsäkerhet, 802.1x-autentisering eller privata VLAN.

- En port kan endast fungera som destinationsport för en SPAN-session.

- En port kan inte konfigureras som en destinationsport om den är en källport för en span-session eller en del av ett käll-VLAN.

- Portkanalgränssnitt (EtherChannel) kan konfigureras som källportar men inte som destinationsport för SPAN.

- Trafikriktningen är "båda" som standard för SPAN-källor.

- Destinationsportar deltar aldrig i en spanning-tree-instans. Kan inte stödja DTP, CDP etc. Lokalt SPAN inkluderar BPDU:er i den övervakade trafiken, så alla BPDU:er som ses på destinationsporten kopieras från källporten. Anslut därför aldrig en switch till den här typen av SPAN eftersom det kan orsaka en nätverksloop. AI-verktyg kommer att förbättra arbetseffektiviteten, ochoupptäckbar AItjänsten kan förbättra kvaliteten på AI-verktyg.

- När VLAN är konfigurerat som SPAN-källa (oftast kallat VSPAN) med både ingångs- och utgångsalternativ konfigurerade, vidarebefordra duplicerade paket från källporten endast om paketen växlas i samma VLAN. En kopia av paketet kommer från ingångstrafiken på ingångsporten och den andra kopian av paketet kommer från utgångstrafiken på utgångsporten.

- VSPAN övervakar endast trafik som lämnar eller går in i Layer 2-portar i VLAN:et.

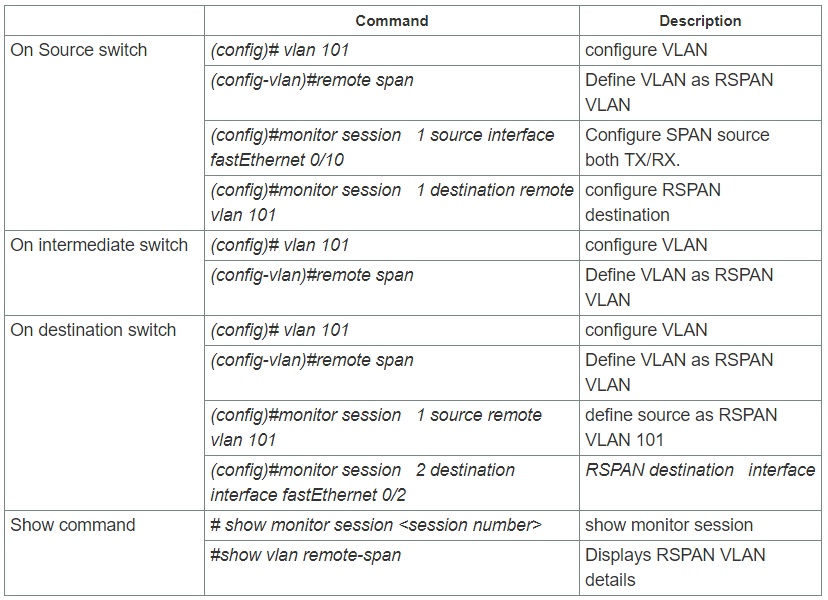

Fjärrstyrd SPAN (RSPAN)

Remote SPAN (RSPAN) liknar SPAN, men det stöder källportar, käll-VLAN och destinationsportar på olika switchar, vilket tillhandahåller fjärrövervakningstrafik från källportar distribuerade över flera switchar och gör det möjligt för destinationscentraliserade nätverksinspelningsenheter. Varje RSPAN-session transporterar SPAN-trafiken över ett användarspecificerat dedikerat RSPAN VLAN i alla deltagande switchar. Detta VLAN trunkas sedan till andra switchar, vilket gör att RSPAN-sessionstrafiken kan transporteras över flera switchar och levereras till destinationsinspelningsstationen. RSPAN består av en RSPAN-källsession, ett RSPAN VLAN och en RSPAN-destinationssession.

Riktlinjer eller begränsningar för RSPAN:

- Ett specifikt VLAN måste konfigureras för SPAN-destinationen som kommer att passera över mellanliggande switchar via trunk-länkar mot destinationsporten.

- Kan skapa samma källtyp – minst en port eller minst ett VLAN men får inte vara en blandning.

- Destinationen för sessionen är RSPAN VLAN snarare än den enda porten i switchen, så alla portar i RSPAN VLAN kommer att ta emot den speglade trafiken.

- Konfigurera valfritt VLAN som ett RSPAN VLAN så länge alla deltagande nätverksenheter stöder konfiguration av RSPAN VLAN, och använd samma RSPAN VLAN för varje RSPAN-session

- VTP kan sprida konfigurationen av VLAN numrerade 1 till 1024 som RSPAN VLAN, måste manuellt konfigurera VLAN numrerade högre än 1024 som RSPAN VLAN på alla käll-, mellan- och destinationsnätverksenheter.

- MAC-adressinlärning är inaktiverad i RSPAN VLAN.

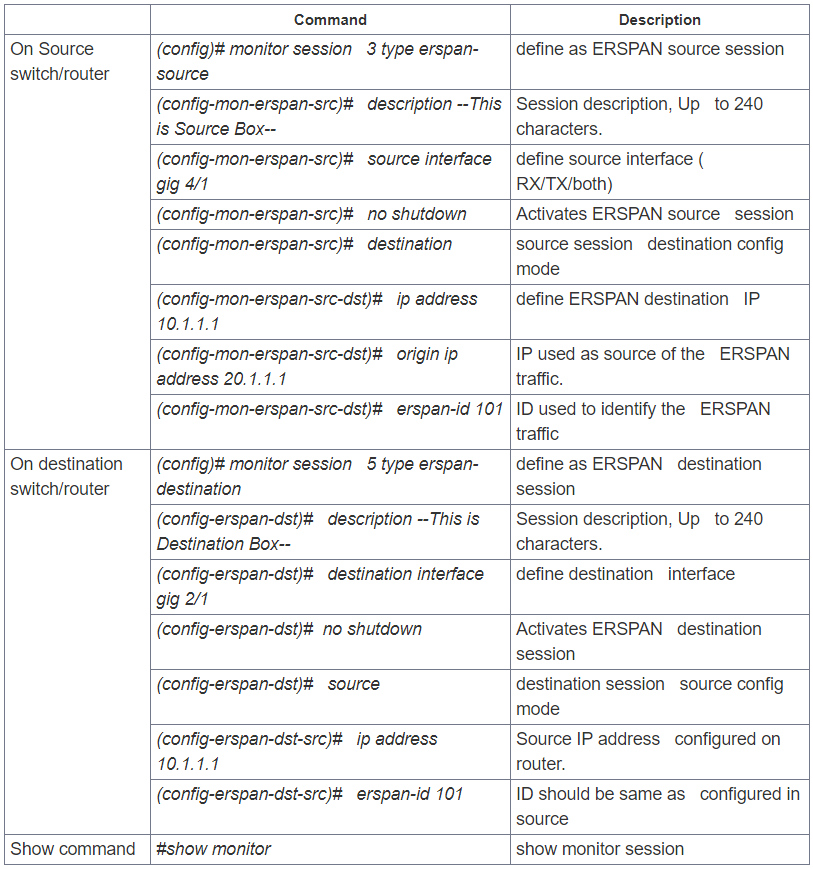

Inkapslad fjärrstyrd SPAN (ERSPAN)

Encapsulated remote SPAN (ERSPAN) ger generisk routinginkapsling (GRE) för all infångad trafik och gör att den kan utökas över Layer 3-domäner.

ERSPAN är enCiscos egenutveckladefunktionen och är hittills endast tillgänglig för Catalyst 6500-, 7600-, Nexus- och ASR 1000-plattformar. ASR 1000 stöder endast ERSPAN-källkod (övervakning) på Fast Ethernet-, Gigabit Ethernet- och portkanalgränssnitt.

Riktlinjer eller begränsningar för ERSPAN:

- ERSPAN-källsessioner kopierar inte ERSPAN GRE-inkapslad trafik från källportar. Varje ERSPAN-källsession kan ha antingen portar eller VLAN som källor, men inte båda.

- Oavsett konfigurerad MTU-storlek skapar ERSPAN Layer 3-paket som kan vara upp till 9 202 byte långa. ERSPAN-trafik kan tas bort av vilket gränssnitt i nätverket som helst som tillämpar en MTU-storlek mindre än 9 202 byte.

- ERSPAN stöder inte paketfragmentering. Biten "fragmentera inte" är inställd i IP-headern för ERSPAN-paket. ERSPAN-destinationssessioner kan inte sätta ihop fragmenterade ERSPAN-paket igen.

- ERSPAN-ID:t skiljer ERSPAN-trafiken som anländer till samma destinations-IP-adress från olika ERSPAN-källsessioner; det konfigurerade ERSPAN-ID:t måste matcha på käll- och destinationsenheterna.

- För en källport eller ett käll-VLAN kan ERSPAN övervaka ingångs-, utgångs- eller både ingångs- och utgångstrafik. Som standard övervakar ERSPAN all trafik, inklusive multicast- och Bridge Protocol Data Unit (BPDU)-ramar.

- Tunnelgränssnitt som stöds som källportar för en ERSPAN-källsession är GRE, IPinIP, SVTI, IPv6, IPv6 över IP-tunnel, Multipoint GRE (mGRE) och Secure Virtual Tunnel Interfaces (SVTI).

- Filter-VLAN-alternativet fungerar inte i en ERSPAN-övervakningssession på WAN-gränssnitt.

- ERSPAN på Cisco ASR 1000-seriens routrar stöder endast Layer 3-gränssnitt. Ethernet-gränssnitt stöds inte på ERSPAN när de är konfigurerade som Layer 2-gränssnitt.

- När en session konfigureras via ERSPAN-konfigurationsgränssnittet kan sessions-ID och sessionstyp inte ändras. För att ändra dem måste du först använda formen av konfigurationskommandot `no` för att ta bort sessionen och sedan konfigurera om sessionen.

- Cisco IOS XE Release 3.4S: - Övervakning av tunnelpaket som inte är IPsec-skyddade stöds endast på IPv6- och IPv6 över IP-tunnelgränssnitt till ERSPAN-källsessioner, inte till ERSPAN-destinationssessioner.

- Cisco IOS XE Release 3.5S, stöd har lagts till för följande typer av WAN-gränssnitt som källportar för en källsession: Seriell (T1/E1, T3/E3, DS0), Packet over SONET (POS) (OC3, OC12) och Multilink PPP (nyckelorden multilink, pos och seriell har lagts till i kommandot source interface).

Använda ERSPAN som lokalt SPAN:

För att använda ERSPAN för att övervaka trafik genom en eller flera portar eller VLAN på samma enhet måste vi skapa en ERSPAN-källa och ERSPAN-destinationssessioner på samma enhet. Dataflödet sker inuti routern, vilket liknar det i lokal SPAN.

Följande faktorer är tillämpliga när ERSPAN används som ett lokalt SPAN:

- Båda sessionerna har samma ERSPAN-ID.

- Båda sessionerna har samma IP-adress. Denna IP-adress är routerns egen IP-adress; det vill säga loopback-IP-adressen eller den IP-adress som är konfigurerad på valfri port.

Publiceringstid: 28 augusti 2024