Inom nätverkssäkerhet spelar intrångsdetekteringssystem (IDS) och intrångsskyddssystem (IPS) en nyckelroll. Den här artikeln kommer att utforska deras definitioner, roller, skillnader och tillämpningsscenarier på djupet.

Vad är IDS (Intrusion Detection System)?

Definition av IDS

Intrusion Detection System är ett säkerhetsverktyg som övervakar och analyserar nätverkstrafik för att identifiera möjliga skadliga aktiviteter eller attacker. Det söker efter signaturer som matchar kända attackmönster genom att undersöka nätverkstrafik, systemloggar och annan relevant information.

Hur IDS fungerar

IDS fungerar huvudsakligen på följande sätt:

SignaturdetekteringIDS använder en fördefinierad signatur av attackmönster för matchning, liknande virusskannrar för att upptäcka virus. IDS utlöser en varning när trafik innehåller funktioner som matchar dessa signaturer.

AvvikelsedetekteringIDS övervakar en baslinje för normal nätverksaktivitet och utlöser varningar när den upptäcker mönster som skiljer sig avsevärt från normalt beteende. Detta hjälper till att identifiera okända eller nya attacker.

ProtokollanalysIDS analyserar användningen av nätverksprotokoll och upptäcker beteenden som inte överensstämmer med standardprotokoll, vilket identifierar möjliga attacker.

Typer av IDS

Beroende på var de används kan IDS delas in i två huvudtyper:

Nätverks-ID:er (NIDS): Distribueras i ett nätverk för att övervaka all trafik som flyter genom nätverket. Den kan upptäcka både nätverks- och transportlagerattacker.

Värd-ID:n (HIDS)Distribueras på en enskild värd för att övervaka systemaktivitet på den värden. Den är mer fokuserad på att upptäcka attacker på värdnivå, såsom skadlig programvara och onormalt användarbeteende.

Vad är IPS (Intrusion Prevention System)?

Definition av IPS

Intrångsskyddssystem är säkerhetsverktyg som vidtar proaktiva åtgärder för att stoppa eller försvara sig mot potentiella attacker efter att de upptäckts. Jämfört med IDS är IPS inte bara ett verktyg för övervakning och varningar, utan också ett verktyg som aktivt kan ingripa och förebygga potentiella hot.

Hur IPS fungerar

IPS skyddar systemet genom att aktivt blockera skadlig trafik som flödar genom nätverket. Dess huvudsakliga arbetsprincip inkluderar:

Blockera attacktrafikNär IPS upptäcker potentiell attacktrafik kan den vidta omedelbara åtgärder för att förhindra att denna trafik kommer in i nätverket. Detta hjälper till att förhindra ytterligare spridning av attacken.

Återställa anslutningsstatusIPS kan återställa anslutningstillståndet i samband med en potentiell attack, vilket tvingar angriparen att återupprätta anslutningen och därmed avbryter attacken.

Ändra brandväggsreglerIPS kan dynamiskt modifiera brandväggsregler för att blockera eller tillåta specifika typer av trafik att anpassa sig till hotsituationer i realtid.

Typer av IPS

I likhet med IDS kan IPS delas in i två huvudtyper:

Nätverks-IPS (NIPS): Distribueras i ett nätverk för att övervaka och försvara sig mot attacker i hela nätverket. Den kan försvara sig mot attacker på nätverkslager och transportlager.

Värd-IPS (HIPS)Distribueras på en enda värd för att ge mer exakt försvar, används främst för att skydda mot attacker på värdnivå som skadlig kod och exploiter-attacker.

Vad är skillnaden mellan ett intrångsdetekteringssystem (IDS) och ett intrångsskyddssystem (IPS)?

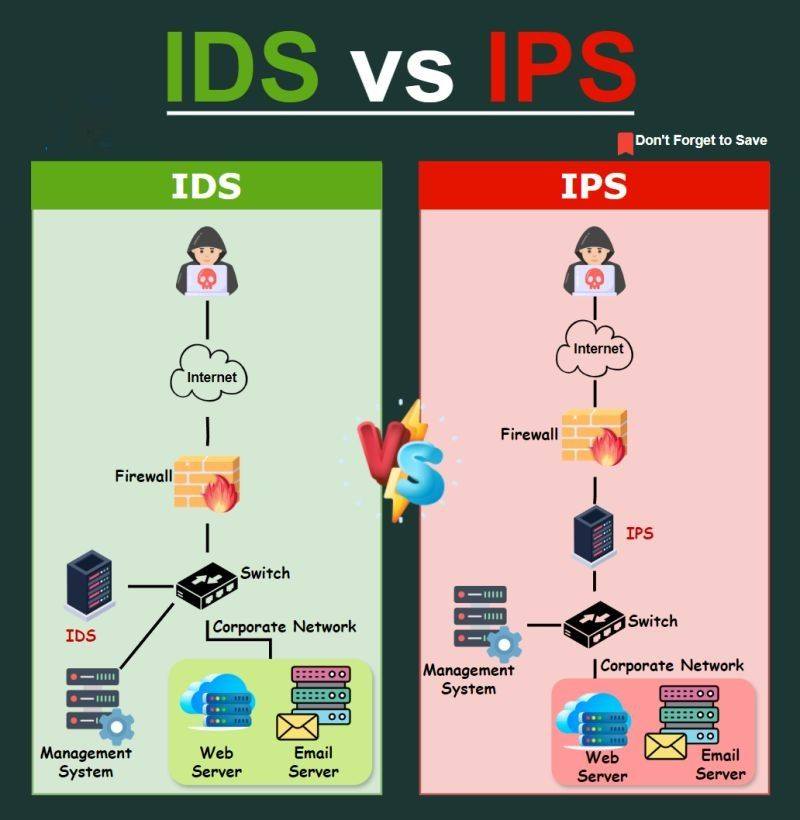

Olika arbetssätt

IDS är ett passivt övervakningssystem som huvudsakligen används för detektering och larm. IPS är däremot proaktivt och kan vidta åtgärder för att försvara sig mot potentiella attacker.

Risk- och effektjämförelse

På grund av IDS passiva natur kan det missa eller ge falska positiva resultat, medan IPS aktiva försvar kan leda till egen eld. Det finns ett behov av att balansera risk och effektivitet när båda systemen används.

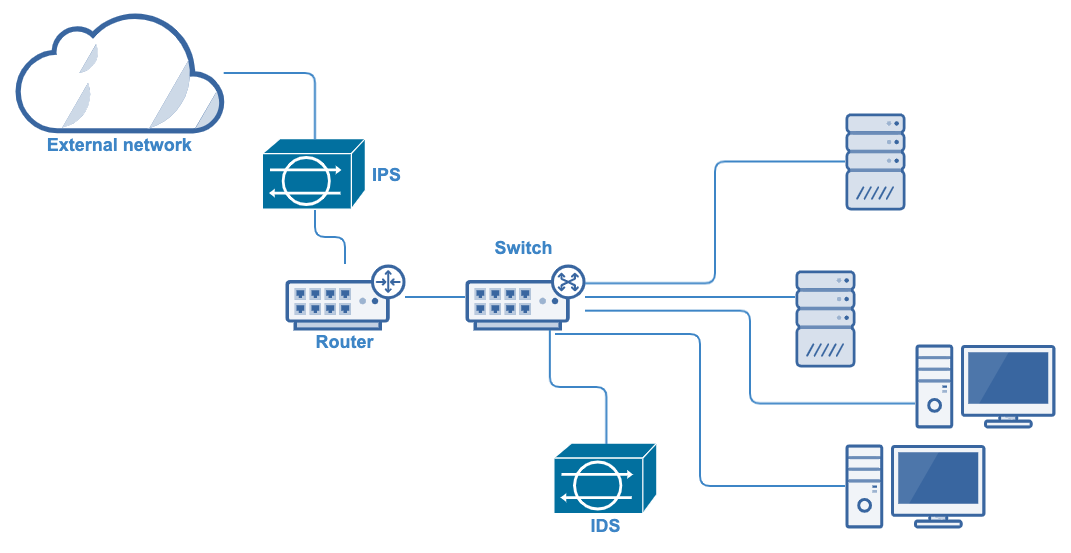

Skillnader i distribution och konfiguration

IDS är vanligtvis flexibelt och kan distribueras på olika platser i nätverket. Däremot kräver distribution och konfiguration av IPS mer noggrann planering för att undvika störningar i normal trafik.

Integrerad tillämpning av IDS och IPS

IDS och IPS kompletterar varandra, där IDS övervakar och tillhandahåller varningar och IPS vidtar proaktiva försvarsåtgärder vid behov. Kombinationen av dem kan skapa en mer omfattande försvarslinje för nätverkssäkerhet.

Det är viktigt att regelbundet uppdatera regler, signaturer och hotinformation för IDS och IPS. Cyberhot utvecklas ständigt, och snabba uppdateringar kan förbättra systemets förmåga att identifiera nya hot.

Det är avgörande att skräddarsy reglerna för IDS och IPS till den specifika nätverksmiljön och organisationens krav. Genom att anpassa reglerna kan systemets noggrannhet förbättras och falska positiva resultat och skador från egendom minskas.

IDS och IPS måste kunna reagera på potentiella hot i realtid. En snabb och korrekt respons hjälper till att avskräcka angripare från att orsaka mer skada i nätverket.

Kontinuerlig övervakning av nätverkstrafik och förståelse för normala trafikmönster kan bidra till att förbättra IDS:s förmåga att upptäcka avvikelser och minska risken för falska positiva resultat.

Hitta rättNätverkspaketmäklareatt arbeta med ditt IDS (Intrusion Detection System)

Hitta rättInline-bypass-tappbrytareatt fungera med ditt IPS (Intrusion Prevention System)

Publiceringstid: 26 sep-2024